Les pertes de données surviennent souvent malgré la prudence et les investissements technologiques. Même les systèmes les plus performants présentent des failles inattendues lorsqu’un sinistre, une erreur humaine ou une cyberattaque survient. Certaines entreprises découvrent trop tard qu’une sauvegarde non testée ou centralisée s’avère inutilisable en cas d’urgence.

Des pratiques éprouvées existent pour limiter ces risques et garantir la récupération rapide des informations essentielles. Ces règles, validées par l’expérience et l’évolution des menaces, permettent d’assurer la résilience des organisations face aux incidents informatiques.

Pourquoi la sécurité des données n’a jamais été aussi fondamentale

La protection des données s’impose désormais comme une priorité au cœur de la stratégie de toute organisation. Face à la vague de cyberattaques, à la multiplication des défaillances techniques et à la menace constante des catastrophes naturelles, la perte de données n’est plus une exception : c’est un risque quotidien. Les chiffres parlent d’eux-mêmes : en 2023, près d’une entreprise française sur deux a été frappée par une attaque informatique, selon le CESIN.

La moindre indisponibilité des données critiques, même pour quelques heures, peut provoquer des pertes financières considérables et écorner durablement la réputation d’une entreprise. Aujourd’hui, le plan de continuité d’activité (PCA) et le plan de reprise après sinistre (PRA) ne sont plus de simples garanties : ils conditionnent la survie même des structures. Seule une stratégie de sauvegarde d’entreprise solide, appuyée sur des politiques de sauvegarde des données systématiques, offre une réponse concrète à la diversité et à l’intensification des menaces numériques.

L’externalisation des ressources, le travail hybride généralisé et la complexité croissante des systèmes informatiques ont rebattu les cartes : il ne suffit plus de stocker une copie locale ou de miser sur un seul support. Il faut penser en termes de redondance, de diversité technologique, de tests réguliers de restauration. Quelques minutes d’arrêt, un incendie ou une manipulation hasardeuse, et ce sont parfois des années de travail qui partent en fumée.

Pour mieux comprendre les grands axes à suivre, voici les piliers d’une sécurité des données réellement efficace :

- Protection des données : bâtir une organisation capable de résister aux sinistres, aux erreurs humaines et aux attaques ciblées.

- Sauvegarde des données en entreprise : mettre en place des solutions robustes pour garantir la continuité des activités.

- PCA et PRA : anticiper les scénarios les plus extrêmes, de la cyberattaque à la catastrophe naturelle, et prévoir des réponses adaptées.

La règle de sauvegarde 3-2-1 : principes et fonctionnement

La stratégie de sauvegarde 3-2-1 s’est imposée comme un standard incontournable pour toute démarche de protection des données. Son créateur, Peter Krogh, photographe et spécialiste de l’archivage, a posé une méthode simple et redoutablement efficace :

- Maintenir trois copies distinctes de chaque donnée,

- Réparties sur deux types de supports différents,

- Et en conserver au moins une hors site.

Ce modèle, adopté aussi bien par les responsables informatiques que par les experts en sécurité des systèmes d’information, vise à réduire à néant le risque d’une perte totale à la suite d’un incident, d’une panne ou d’une cyberattaque.

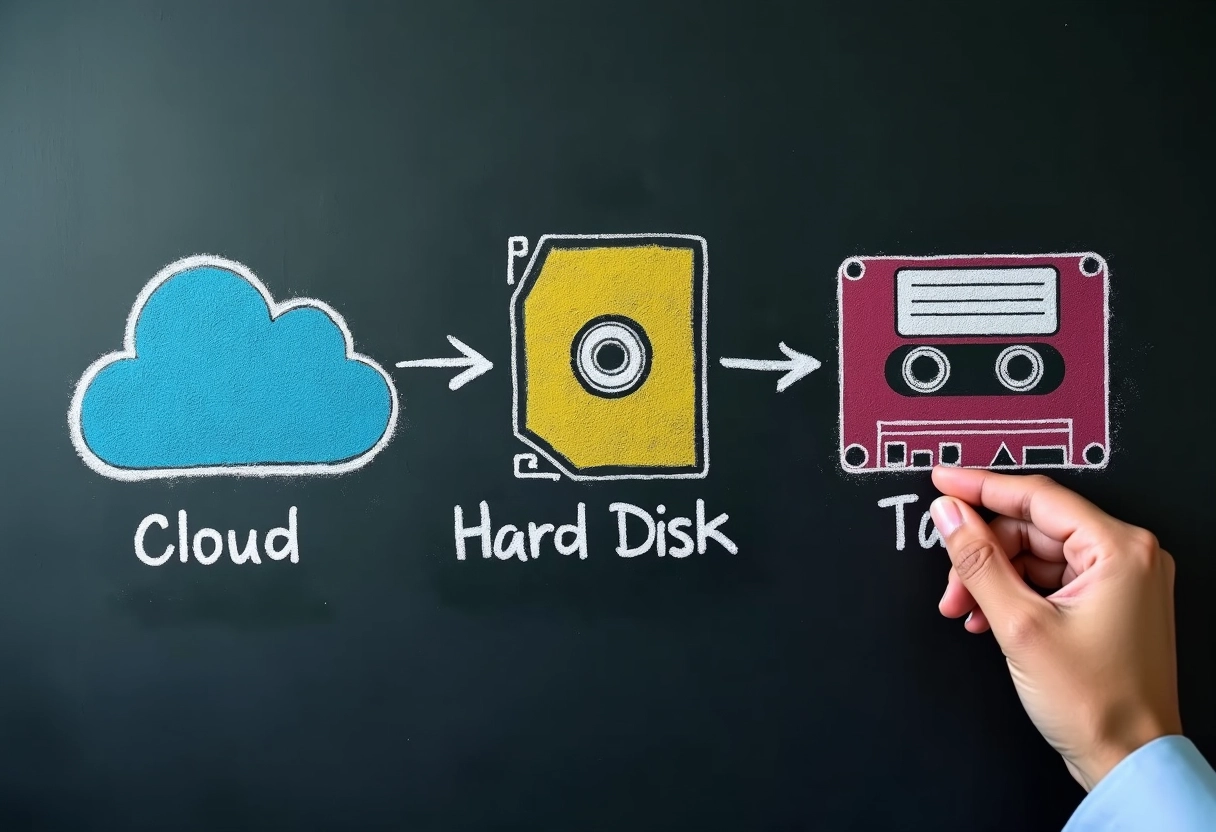

Trois copies : cela signifie disposer d’un original et de deux copies de sauvegarde. Ce n’est pas superflu : si un équipement tombe en panne et que la première sauvegarde est corrompue, il reste encore une solution de secours. Mais la règle impose aussi de varier les supports : disque dur, NAS, bandes magnétiques, stockage cloud… En diversifiant les technologies, on se protège contre les défauts propres à chaque média.

Dernier pilier : la dissociation géographique. Une sauvegarde stockée hors des locaux, sur un service cloud public (Amazon S3, Azure, Google Cloud Storage, OVHcloud) ou même sur une bande placée dans un coffre, garantit que ni incendie, ni vol, ni inondation ne viendra effacer toutes les traces d’un coup.

Pour résumer, voici comment articuler une stratégie 3-2-1 efficace :

- Règle 3-2-1 : trois copies, deux supports, une hors site pour limiter les risques.

- Solutions de sauvegarde : combiner NAS, bandes magnétiques et cloud selon les besoins.

- Mise en œuvre : adapter la méthode à la criticité des données et à leur volume.

Faut-il aller au-delà du 3-2-1 ? Variantes et évolutions récentes

La stratégie de sauvegarde 3-2-1 a longtemps servi de référence. Mais le paysage évolue. Les ransomwares, capables de s’attaquer en simultané aux données de production et aux sauvegardes connectées, mettent à l’épreuve ce schéma classique. Pour répondre à ces nouvelles menaces, de nombreux experts conseillent d’ajouter de nouveaux remparts.

L’immutabilité prend une place centrale. Adoubée par l’ANSSI, elle consiste à rendre les sauvegardes totalement inaltérables durant une période définie. Des solutions comme Veeam, Rubrik ou Hornetsecurity intègrent cette capacité, tout comme le stockage sur supports WORM (write once, read many). Autre réponse : l’air gapping, qui consiste à isoler une copie hors ligne, déconnectée de tout réseau. La sauvegarde sur bande revient donc en force, sa capacité à garantir une séparation physique reprenant tout son sens.

Pour les environnements très sensibles, certaines entreprises renforcent encore le dispositif : variantes 3-2-2 ou 4-3-2, multiplication des copies, diversification accrue des emplacements. Cette surcouche de sécurité limite l’impact des attaques les plus sophistiquées. Par ailleurs, les sauvegardes incrémentielles restent largement privilégiées pour réduire la durée des opérations et la charge sur les réseaux, tout en assurant une récupération rapide des données.

Voici un aperçu clair des évolutions majeures et de leurs bénéfices :

| Évolution | Objectif | Exemple |

|---|---|---|

| Sauvegarde immuable | Empêcher toute modification malveillante | WORM, stockage cloud immuable |

| Air gapping | Isolation complète | Sauvegarde sur bande hors ligne |

L’application de ces variantes se décide en fonction du niveau de risque, de la sensibilité des informations à protéger et des exigences réglementaires. Les éditeurs comme Nakivo et Veeam affinent ainsi leurs offres, tandis que les recommandations de l’ANSSI poussent à bâtir des stratégies hybrides, combinant rapidité, sécurité et résilience à toute épreuve.

Mettre en place une stratégie de sauvegarde efficace au quotidien

Développer une stratégie de sauvegarde fiable demande méthode et constance. Rien n’est laissé à l’approximation. La sauvegarde incrémentielle s’impose dans la plupart des entreprises pour sa capacité à alléger la bande passante et à accélérer les processus. Seules les données modifiées depuis la dernière sauvegarde complète sont copiées, permettant de gagner à la fois en temps et en espace de stockage.

Pour garantir la reprise d’activité, deux indicateurs doivent guider chaque décision : le recovery time objective (RTO) et le recovery point objective (RPO). Trop souvent ignorés, ils structurent pourtant toute politique de restauration :

- Le RTO définit le temps maximum acceptable pour rétablir l’accès aux données après un incident.

- Le RPO précise la quantité d’informations que l’entreprise peut se permettre de perdre, c’est-à-dire la fenêtre de temps entre deux sauvegardes.

Des outils comme Acronis, NinjaOne ou Veeam proposent un suivi précis de ces paramètres, intégrés directement dans leur interface.

Tester régulièrement la restauration n’est pas une option. Il faut planifier des simulations, remettre en question les procédures, et s’assurer que les sauvegardes tiennent leurs promesses : restaurer vite, restaurer juste. La sauvegarde différentielle vient compléter l’arsenal, offrant un compromis appréciable entre fréquence et volume à transférer.

Pour inscrire ces bonnes pratiques dans la durée, voici quelques réflexes à adopter :

- Automatiser les sauvegardes afin d’éviter toute négligence humaine.

- Chiffrer systématiquement les informations, qu’elles soient stockées localement ou dans le cloud.

- Tracer chaque opération : l’audit reste la meilleure arme contre l’imprévu.

Mettre en place une stratégie de sauvegarde, c’est accepter que la menace ne dort jamais, et que la résilience s’entretient au quotidien. L’équilibre entre anticipation, rigueur et adaptation continue trace la ligne de démarcation entre l’organisation qui subit et celle qui rebondit, quoi qu’il arrive.